Proxmox VE 8.1.3 매뉴얼을 DeepL을 이용해서 기계번역하고, 살짝 교정했습니다.

https://pve.proxmox.com/pve-docs/pve-admin-guide.html

다음 섹션에서는 일반적인 가상화 작업에 초점을 맞추고 호스트 머신의 관리 및 관리와 관련된 Proxmox VE의 세부 사항을 설명합니다.

Proxmox VE는 Debian GNU/Linux를 기반으로 하며, 추가 리포지토리를 통해 Proxmox VE 관련 패키지를 제공합니다. 즉, 보안 업데이트 및 버그 수정을 포함한 모든 범위의 Debian 패키지를 사용할 수 있습니다. Proxmox VE는 우분투 커널을 기반으로 하는 자체 Linux 커널을 제공합니다. 필요한 모든 가상화 및 컨테이너 기능이 활성화되어 있으며 ZFS 및 몇 가지 추가 하드웨어 드라이버가 포함되어 있습니다.

다음 섹션에 포함되지 않은 기타 주제에 대해서는 Debian 문서를 참조하세요. 데비안 관리자 핸드북은 온라인으로 제공되며, 데비안 운영 체제에 대한 포괄적인 소개를 제공합니다([Hertzog13] 참조).

3.1 패키지 리포지토리

Proxmox VE는 다른 데비안 기반 시스템과 마찬가지로 APT를 패키지 관리 도구로 사용합니다.

3.1.1. Proxmox VE의 리포지토리

리포지토리(repository)는 소프트웨어 패키지의 모음으로, 새 소프트웨어를 설치하는 데 사용할 수 있지만 새 업데이트를 받는 데도 중요합니다.

참고 : 최신 보안 업데이트, 버그 수정 및 새로운 기능을 받으려면 유효한 Debian 및 Proxmox 리포지토리가 필요합니다.

APT 리포지토리는 /etc/apt/sources.list 파일과 /etc/apt/sources.list.d/에 있는 .list 파일에 정의되어 있습니다.

리포지토리 관리

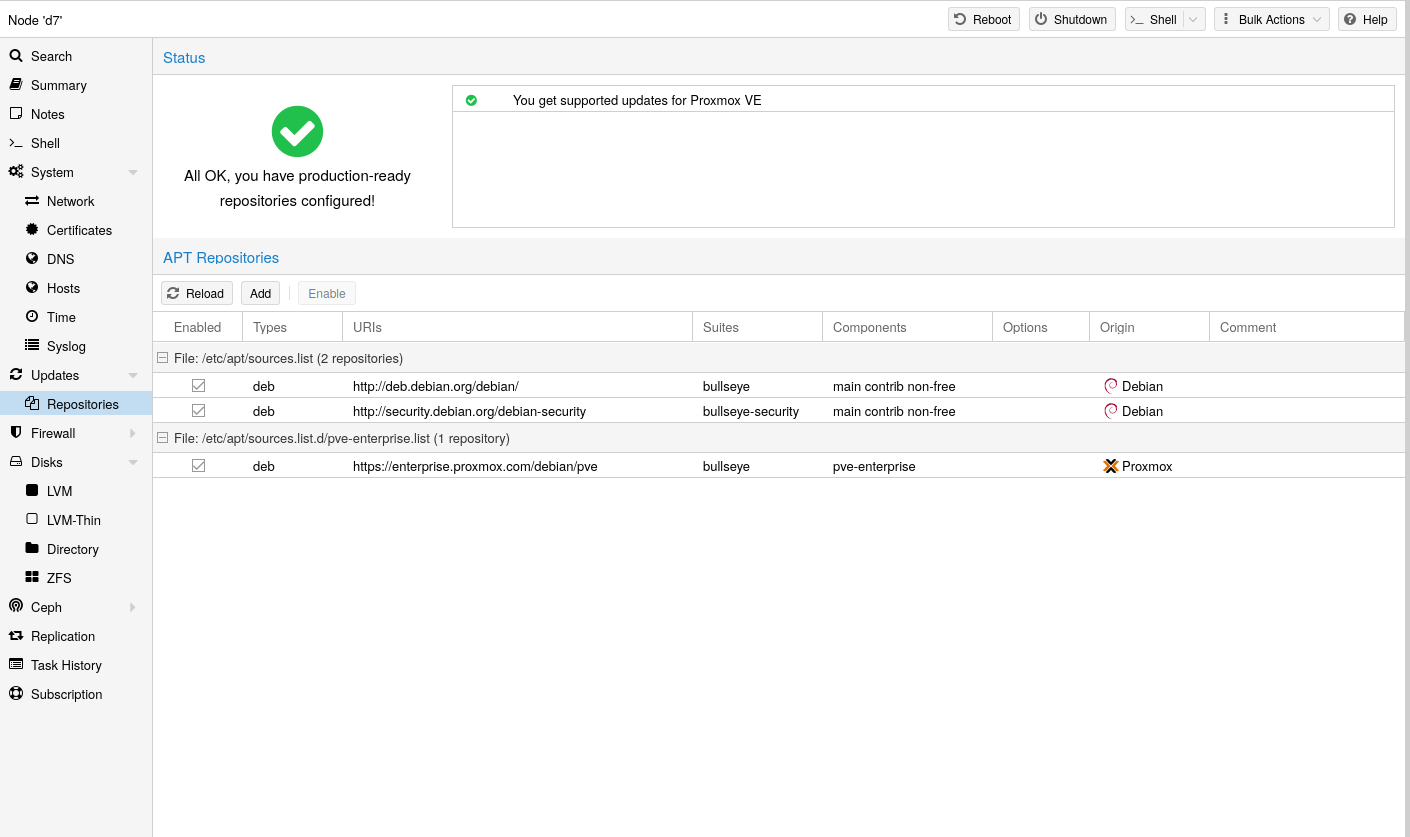

Proxmox VE 7부터는 웹 인터페이스에서 리포지토리 상태를 확인할 수 있습니다. 노드 요약 패널에는 높은 수준의 상태 개요가 표시되며, 별도의 리포지토리 패널에는 구성된 모든 리포지토리의 심층 상태 및 목록이 표시됩니다.

리포지토리 활성화 또는 비활성화와 같은 기본적인 리포지토리 관리도 지원됩니다.

Sources.list

sources.list 파일에서 각 줄은 패키지 리포지토리를 정의합니다. 선호하는 소스가 먼저 와야 합니다. 빈 줄은 무시됩니다. 줄의 아무 곳이나 # 문자는 해당 줄의 나머지 부분을 주석으로 표시합니다. 리포지토리에서 사용 가능한 패키지는 apt-get 업데이트를 실행하여 얻습니다. 업데이트는 apt-get을 사용하여 직접 설치하거나 GUI(Node → Update)를 통해 설치할 수 있습니다.

deb http://deb.debian.org/debian bookworm main contrib deb http://deb.debian.org/debian bookworm-updates main contrib # security updates deb http://security.debian.org/debian-security bookworm-security main contrib

/etc/apt/sources.list 파일

deb http://deb.debian.org/debian bookworm main contrib deb http://deb.debian.org/debian bookworm-updates main contrib # security updates deb http://security.debian.org/debian-security bookworm-security main contrib

Proxmox VE는 세 가지 패키지 리포지토리를 제공합니다.

3.1.2. Proxmox VE 엔터프라이즈 리포지토리

이 리포지토리는 안정적이고 권장되는 기본 리포지토리로, 모든 Proxmox VE 구독 사용자가 사용할 수 있습니다. 가장 안정적인 패키지가 포함되어 있으며 프로덕션용으로 적합합니다. pve-enterprise 리포지토리는 기본적으로 활성화되어 있습니다:

/etc/apt/sources.list.d/pve-enterprise.list 파일

deb https://enterprise.proxmox.com/debian/pve bookworm pve-enterprise

root@pam 사용자는 사용 가능한 업데이트에 대해 이메일을 통해 알림을 받습니다. 선택한 업데이트에 대한 자세한 내용을 보려면 GUI에서 변경 로그 버튼을 클릭합니다.

pve-enterprise 리포지토리에 액세스하려면 유효한 구독 키가 필요합니다. 다양한 지원 수준을 이용할 수 있습니다. 자세한 내용은 https://www.proxmox.com/en/proxmox-virtual-environment/pricing 에서 확인할 수 있습니다.

참고 : 위 줄의 첫 번째 줄에 #을 사용하여 주석을 달면 이 리포지토리를 비활성화할 수 있습니다. 이렇게 하면 호스트에 구독 키가 없는 경우 오류 메시지가 표시되지 않습니다. 이 경우 pve-no-subscription 리포지토리를 구성하세요.

3.1.3. Proxmox VE 비구독 리포지토리

이 리포지토리는 테스트 및 비프로덕션용으로 권장되는 리포지토리입니다. 이 리포지토리의 패키지는 테스트 및 검증을 많이 거치지 않았습니다. pve-no-subscription 리포지토리에 액세스하기 위해 구독 키가 필요하지 않습니다.

이 리포지토리는 /etc/apt/sources.list에서 구성하는 것이 좋습니다.

/etc/apt/sources.list 파일

deb http://ftp.debian.org/debian bookworm main contrib deb http://ftp.debian.org/debian bookworm-updates main contrib # Proxmox VE pve-no-subscription repository provided by proxmox.com, # NOT recommended for production use deb http://download.proxmox.com/debian/pve bookworm pve-no-subscription # security updates deb http://security.debian.org/debian-security bookworm-security main contrib

3.1.4. Proxmox VE 테스트 리포지토리

이 리포지토리에는 최신 패키지가 포함되어 있으며 주로 개발자가 새로운 기능을 테스트하는 데 사용됩니다. 구성하려면 /etc/apt/sources.list에 다음 줄을 추가합니다:

pvetest에 대한 sources.list 항목

deb http://download.proxmox.com/debian/pve bookworm pvetest

경고: pvetest 리포지토리는 이름에서 알 수 있듯이 새로운 기능이나 버그 수정을 테스트하는 용도로만 사용해야 합니다.

3.1.5. Ceph 리프 엔터프라이즈 리포지토리

이 리포지토리에는 엔터프라이즈용 Proxmox VE Ceph 18.2 Reef 패키지가 있습니다. 프로덕션에 적합합니다. 이 리포지토리는 Proxmox VE에서 Ceph 클라이언트 또는 전체 Ceph 클러스터를 실행하는 경우 사용합니다.

/etc/apt/sources.list.d/ceph.list 파일

deb https://enterprise.proxmox.com/debian/ceph-reef bookworm enterprise

3.1.6. Ceph Reef 무구독 리포지토리

이 Ceph 리포지토리에는 엔터프라이즈 리포지토리로 이동하기 전과 테스트 리포지토리로 이동한 후의 Ceph 18.2 Reef 패키지가 포함되어 있습니다.

참고: 프로덕션 머신에는 엔터프라이즈 리포지토리를 사용하는 것이 좋습니다.

파일 /etc/apt/sources.list.d/ceph.list

deb https://enterprise.proxmox.com/debian/ceph-reef bookworm enterprise

3.1.6. Ceph Reef 비구독 리포지토리

이 Ceph 리포지토리에는 엔터프라이즈 리포지토리로 이동하기 전과 테스트 리포지토리로 이동한 후의 Ceph 18.2 Reef 패키지가 포함되어 있습니다.

참고: 프로덕션 머신에는 엔터프라이즈 리포지토리를 사용하는 것이 좋습니다.

/etc/apt/sources.list.d/ceph.list 파일

deb http://download.proxmox.com/debian/ceph-reef bookworm no-subscription

3.1.7. Ceph Reef 테스트 리포지토리

이 Ceph 리포지토리에는 메인 리포지토리로 이동하기 전의 Ceph 18.2 Reef 패키지가 포함되어 있습니다. 이 리포지토리는 Proxmox VE에서 새로운 Ceph 릴리스를 테스트하는 데 사용됩니다.

파일 /etc/apt/sources.list.d/ceph.list

deb http://download.proxmox.com/debian/ceph-reef bookworm test

3.1.8. Ceph Quincy 엔터프라이즈 리포지토리

이 리포지토리에는 엔터프라이즈용 Proxmox VE Ceph Quincy 패키지가 있습니다. 프로덕션에 적합합니다. 이 리포지토리는 Proxmox VE에서 Ceph 클라이언트 또는 전체 Ceph 클러스터를 실행하는 경우 사용합니다.

/etc/apt/sources.list.d/ceph.list 파일

deb https://enterprise.proxmox.com/debian/ceph-quincy bookworm enterprise

3.1.9. Ceph Quincy 비구독 리포지토리

이 Ceph 리포지토리에는 엔터프라이즈 리포지토리로 이동하기 전과 테스트 리포지토리로 이동한 후의 Ceph Quincy 패키지가 포함되어 있습니다.

참고: 프로덕션 머신에는 엔터프라이즈 리포지토리를 사용하는 것이 좋습니다.

/etc/apt/sources.list.d/ceph.list 파일

deb http://download.proxmox.com/debian/ceph-quincy bookworm no-subscription

3.1.10. Ceph Quincy 테스트 리포지토리

이 Ceph 리포지토리에는 메인 리포지토리로 이동하기 전의 Ceph Quincy 패키지가 포함되어 있습니다. 이 리포지토리는 Proxmox VE에서 새로운 Ceph 릴리스를 테스트하는 데 사용됩니다.

/etc/apt/sources.list.d/ceph.list 파일

deb http://download.proxmox.com/debian/ceph-quincy bookworm test

3.1.11. 이전 Ceph 리포지토리

Proxmox VE 8은 하이퍼 컨버지드 설정을 위한 Ceph Pacific, Ceph Octopus 또는 이전 릴리스를 지원하지 않습니다. 이러한 릴리스의 경우 Proxmox VE 8로 업그레이드하기 전에 먼저 Ceph를 최신 릴리스로 업그레이드해야 합니다.

자세한 내용은 해당 업그레이드 가이드를 참조하세요.

3.1.12. 데비안 펌웨어 리포지토리

Debian Bookworm(Proxmox VE 8)부터 비-무료 펌웨어(DFSG에 정의된 대로)가 새로 생성된 데비안 저장소 구성 요소인 non-free-firmware로 이동되었습니다.

초기 OS 마이크로코드 업데이트를 설정하거나 사전 설치된 패키지 pve-firmware에 아직 포함되지 않은 추가 런타임 펌웨어 파일이 필요한 경우 이 리포지토리를 사용하도록 설정하세요.

이 구성 요소에서 패키지를 설치하려면 편집기 /etc/apt/sources.list를 실행하고 각 .debian.org 저장소 줄 끝에 non-free-firmware 를 추가한 후 apt 업데이트를 실행합니다.

3.1.13. SecureApt

리포지토리의 릴리스 파일은 GnuPG로 서명됩니다. APT는 이러한 서명을 사용하여 모든 패키지가 신뢰할 수 있는 소스에서 제공되었는지 확인합니다.

공식 ISO 이미지에서 Proxmox VE를 설치하는 경우, 확인을 위한 키가 이미 설치되어 있습니다.

Debian 위에 Proxmox VE를 설치하는 경우 다음 명령으로 키를 다운로드하여 설치하세요:

# wget https://enterprise.proxmox.com/debian/proxmox-release-bookworm.gpg -O /etc/apt/trusted.gpg.d/proxmox-release-bookworm.gpg

나중에 sha512sum CLI 도구로 체크섬을 확인하세요:

# sha512sum /etc/apt/trusted.gpg.d/proxmox-release-bookworm.gpg 7da6fe34168adc6e479327ba517796d4702fa2f8b4f0a9833f5ea6e6b48f6507a6da403a274fe201595edc86a84463d50383d07f64bdde2e3658108db7d6dc87 /etc/apt/trusted.gpg.d/proxmox-release-bookworm.gpg

또는 md5sum CLI 도구:

# md5sum /etc/apt/trusted.gpg.d/proxmox-release-bookworm.gpg 41558dc019ef90bd0f6067644a51cf5b /etc/apt/trusted.gpg.d/proxmox-release-bookworm.gpg

3.2. 시스템 소프트웨어 업데이트

Proxmox는 모든 리포지토리에 대해 정기적으로 업데이트를 제공합니다. 업데이트를 설치하려면 웹 기반 GUI 또는 다음 CLI 명령을 사용하세요:

# apt-get update # apt-get dist-upgrade

참고: APT 패키지 관리 시스템은 매우 유연하며 많은 기능을 제공합니다. 자세한 내용은 man apt-get 또는 [Hertzog13]을 참조하세요.

팁: 최신 패치 및 보안 관련 수정 사항을 적용하려면 정기적인 업데이트가 필수입니다. 주요 시스템 업그레이드는 Proxmox VE 커뮤니티 포럼에서 발표됩니다.

3.3 펌웨어 업데이트

이 장의 펌웨어 업데이트는 베어메탈 서버에서 Proxmox VE를 실행할 때 적용해야 합니다. 장치 통과를 사용하는 경우와 같이 게스트 내에서 펌웨어 업데이트를 구성하는 것이 적절한지 여부는 설정에 따라 크게 달라지므로 이 장의 범위를 벗어납니다.

펌웨어 업데이트는 정기적인 소프트웨어 업데이트와 더불어 안정적이고 안전한 운영을 위해서도 중요합니다.

펌웨어 업데이트를 받아 적용할 때는 사용 가능한 옵션을 조합하여 가능한 한 빨리 또는 전혀 받지 않는 것이 좋습니다.

펌웨어라는 용어는 일반적으로 언어학적으로 마이크로코드(CPU용)와 펌웨어(기타 장치용)로 구분됩니다.

3.3.1. 영구 펌웨어

이 섹션은 모든 장치에 적합합니다. 업데이트된 마이크로코드는 일반적으로 BIOS/UEFI 업데이트에 포함되며 마더보드에 저장되는 반면, 다른 펌웨어는 각 장치에 저장됩니다. 이 영구적인 방법은 부팅 시 업데이트된 마이크로코드를 최대한 빨리 정기적으로 로드할 수 있기 때문에 CPU에 특히 중요합니다.

주의: BIOS/UEFI 또는 스토리지 컨트롤러와 같은 일부 업데이트의 경우 장치 구성이 초기화될 수 있습니다. 공급업체의 지침을 주의 깊게 따르고 현재 구성을 백업하세요.

사용 가능한 업데이트 방법은 공급업체에 문의하세요.

- 서버의 편리한 업데이트 방법에는 Dell의 수명주기 관리자 또는 HPE의 서비스 팩이 포함될 수 있습니다.

- 때때로 사용 가능한 Linux 유틸리티도 있습니다. 예를 들어 NVIDIA ConnectX용 mlxup 또는 Broadcom 네트워크 카드용 bnxtnvm/niccli가 있습니다.

- 공급업체와 협력하여 사용 중인 하드웨어가 지원되는 경우 LVFS도 옵션이 될 수 있습니다. 이를 위한 기술적 요구 사항은 2014년 이후에 제조된 시스템이고 UEFI를 통해 부팅되며 가장 쉬운 방법은 fwupd를 설치하기 전에 부팅하는 EFI 파티션을 마운트하는 것입니다(

mount /dev/disk/by-partuuid/<from efibootmgr -v> /boot/efi).

팁: 업데이트 지침에 호스트 재부팅이 필요한 경우 안전하게 재부팅할 수 있는지 확인하세요. 노드 유지 관리도 참조하세요.

3.3.2. 런타임 펌웨어 파일

이 방법은 Proxmox VE 운영 체제에 펌웨어를 저장하고 영구 펌웨어가 최신 버전이 아닌 경우 장치에 전달합니다. 네트워크 및 그래픽 카드와 같은 장치에서는 지원되지만 마더보드 및 하드 디스크와 같이 영구 펌웨어에 의존하는 장치에서는 지원되지 않습니다.

Proxmox VE에서는 pve-firmware 패키지가 기본적으로 이미 설치되어 있습니다. 따라서 일반적인 시스템 업데이트(APT)를 통해 일반 하드웨어의 포함된 펌웨어가 자동으로 최신 상태로 유지됩니다.

추가로 Debian 펌웨어 리포지토리가 존재하지만 기본적으로 구성되지 않습니다.

추가 펌웨어 패키지를 설치하려고 하는데 충돌이 발생하면 APT가 설치를 중단합니다. 특정 펌웨어를 다른 방법으로 구할 수 있을 수도 있습니다.

3.3.3. CPU 마이크로코드 업데이트

마이크로코드 업데이트는 발견된 보안 취약점 및 기타 심각한 CPU 버그를 수정하기 위한 것입니다. CPU 성능에 영향을 미칠 수 있지만 패치된 마이크로코드는 일반적으로 커널 자체에서 완화 작업을 수행해야 하는 패치되지 않은 마이크로코드보다 성능이 더 우수합니다. CPU 유형에 따라 고의로 안전하지 않은 상태로 CPU를 실행하지 않으면 결함이 있는 공장 출하 상태의 성능 결과를 더 이상 얻을 수 없을 수 있습니다.

현재 CPU 취약점과 그 완화 조치에 대한 개요를 보려면 lscpu를 실행하세요. 현재 실제 알려진 취약점은 Proxmox VE 호스트가 최신 버전이고 수명이 다하지 않은 버전이며 마지막 커널 업데이트 이후 최소한 재부팅한 경우에만 나타날 수 있습니다.

지속적 BIOS/UEFI 업데이트를 통한 권장 마이크로코드 업데이트 외에도 조기 OS 마이크로코드 업데이트를 통한 독립적인 방법도 있습니다. 이 방법은 사용하기 편리하며 마더보드 공급업체가 더 이상 BIOS/UEFI 업데이트를 제공하지 않을 때 매우 유용합니다. 어떤 방법을 사용하든 마이크로코드 업데이트를 적용하려면 항상 재부팅이 필요합니다.

초기 OS 마이크로코드 업데이트 설정

부팅 초기에 Linux 커널에 의해 적용되는 마이크로코드 업데이트를 설정하려면 다음과 같이 해야 합니다:

- Debian 펌웨어 리포지토리를 활성화합니다.

- 사용 가능한 최신 패키지 apt 업데이트를 받습니다(또는 웹 인터페이스의 노드 → 업데이트에서 사용).

- CPU 공급업체별 마이크로코드 패키지를 설치합니다:

- 인텔 CPU의 경우: apt 설치 인텔-마이크로코드

- AMD CPU의 경우: apt install amd64-microcode

- Proxmox VE 호스트를 재부팅합니다.

향후 마이크로코드 업데이트도 로드하려면 재부팅해야 합니다.

마이크로코드 버전

비교 또는 디버깅 목적으로 현재 실행 중인 마이크로코드 개정판을 가져옵니다:

# grep microcode /proc/cpuinfo | uniq microcode : 0xf0

마이크로코드 패키지에는 다양한 CPU에 대한 업데이트가 있습니다. 하지만 특정 CPU에 대한 업데이트는 자주 제공되지 않을 수 있습니다. 따라서 패키지의 날짜만 보고는 회사가 실제로 특정 CPU에 대한 업데이트를 언제 릴리스했는지 알 수 없습니다.

새 마이크로코드 패키지를 설치하고 Proxmox VE 호스트를 재부팅했는데 이 새 마이크로코드가 CPU에 베이크된 버전과 마더보드 펌웨어의 버전 모두보다 최신인 경우 시스템 로그에 “microcode updated early”라는 메시지가 표시됩니다.

# dmesg | grep microcode [ 0.000000] microcode: microcode updated early to revision 0xf0, date = 2021-11-12 [ 0.896580] microcode: Microcode Update Driver: v2.2.

문제 해결

디버깅을 위해 시스템 부팅 시 정기적으로 적용되는 조기 OS 마이크로코드 업데이트 설정을 다음과 같이 일시적으로 비활성화할 수 있습니다:

- 호스트가 안전하게 재부팅될 수 있는지 확인합니다.

- 호스트를 재부팅하여 GRUB 메뉴로 이동합니다(숨겨진 경우 SHIFT 키를 누르고 있음).

- 원하는 Proxmox VE 부팅 항목에서 E를 누릅니다.

- LINUX로 시작하는 줄로 이동하여 공백으로 구분하여 추가합니다 dis_ucode_ldr

- 이번에는 초기 OS 마이크로코드 업데이트 없이 부팅하려면 CTRL-X를 누릅니다.

최근 마이크로코드 업데이트와 관련된 문제가 의심되는 경우 패키지 제거 대신 패키지 다운그레이드를 고려해야 합니다(apt purge ). 그렇지 않으면 최신 마이크로코드가 문제 없이 실행되더라도 너무 오래된 영구 마이크로코드가 로드될 수 있습니다.

이 예에서와 같이 이전 마이크로코드 패키지 버전이 Debian 리포지토리에서 사용 가능한 경우 다운그레이드할 수 있습니다:

# apt list -a intel-microcode Listing... Done intel-microcode/stable-security,now 3.20230808.1~deb12u1 amd64 [installed] intel-microcode/stable 3.20230512.1 amd64

# apt install intel-microcode=3.202305* ... Selected version '3.20230512.1' (Debian:12.1/stable [amd64]) for 'intel-microcode' ... dpkg: warning: downgrading intel-microcode from 3.20230808.1~deb12u1 to 3.20230512.1 ... intel-microcode: microcode will be updated at next boot ...

호스트가 안전하게 재부팅될 수 있는지 다시 한 번 확인합니다. CPU 유형에 대한 마이크로코드 패키지에 포함되었을 가능성이 있는 이전 마이크로코드를 적용하려면 지금 재부팅하세요.

다운그레이드된 패키지를 잠시 보류하고 나중에 최신 버전을 다시 시도하는 것이 좋습니다. 나중에 패키지 버전이 동일하더라도 그 사이에 시스템 업데이트로 인해 발생한 문제가 해결되었을 수 있습니다.

# apt-mark hold intel-microcode intel-microcode set on hold.

# apt-mark unhold intel-microcode # apt update # apt upgrade