VMware vSphere는 vSAN 암호화, VM 암호화 및 워크로드에 대한 가상 TPM(가상 TPM)과 같은 심각한 미사용 데이터 보호 기능을 제공한다. 많은 고객이 미사용 데이터 보안 전략의 일부로 이러한 기능을 성공적으로 사용하고 있다. 규정 준수에 대한 보안 및 의무에 대한 관심을 통해 vTPM 사용이 증가함에 따라 미사용 데이터 암호화를 사용하지 않는 고객에게 무엇이 지연되고 있는지 질문했다. 고객이 우리에게 뭐라고 말했을까요? “충분히 쉽지 않다.”

도전 인정! vSphere 7 업데이트 2에서는 vSphere 자체 내에 완전히 존재하는 vTPM, VM Encryption 및 vSAN Encryption을 지원하는 메커니즘인 vSphere Native Key Provider를 자랑스럽게 소개한다. vCenter Server 및 clustered ESXi 호스트에 의해 구동되며 vSphere에서는 기존 KMS(Key Management Service)와 거의 동일한 기능을 지원한다. 이를 통해 모든 규모의 고객이 암호화 기술에 더 잘 접근할 수 있다.

어떻게 작동합니까?

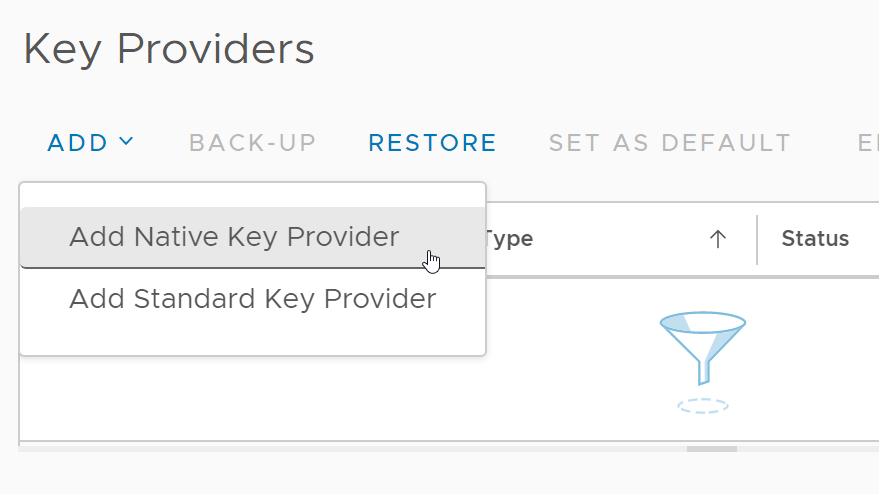

어떻게 작동합니까? 아주 간단하다. vSphere Client에서 vCenter Server의 “Configure” 탭으로 이동하여 왼쪽에 있는 “Key Providers”를 선택한 다음 새 기본 키 공급자 추가:

메시지에 따라 초기 백업의 일부로 다운로드되는 암호화 키뿐만 아니라 사용하는 암호도 보호해야 한다. 이러한 기능이 손실되면 문제가 있는 경우 워크로드를 복구할 수 없다. 키 공급자를 한 번 백업해야 사용할 수 있다.

당신에게 맞는 건가요?

보안은 보통 어떤 면에서 절충되는 것이고, 이것도 다르지 않다. 네이티브 키 공급자는 KMS 시스템을 대체하기 위한 것이 아니다. 이 방법은 적절한 환경에서 암호화 기능을 추가하고 사람들이 더 나은 보안 관행으로 성장할 수 있도록 지원하는 쉬운 방법으로 고안되었다. 일부 고객에게는 좋지만 모든 고객에게 적합한 것은 아니다. 기존 KMS 구현은 HSM(하드웨어 보안 모듈)을 통한 하드웨어 신뢰도, 이중화, 복원력 향상, API 및 KMIP 지원, 광범위한 규정 준수 검증 등 고객에게 다양한 기능을 제공한다. 특히, 전통적인 KMS는 조직의 여러 시스템에 사용될 수 있다. vSphere Native Key Provider는 vSphere 자체만 지원할 수 있다. 테이프 라이브러리, 저장소 배열 또는 KMS가 필요한 다른 시스템이 있는 경우에도 여전히 진정한 KMS가 필요하다.

하지만 모든 규모의 고객에게 온 디스크 암호화 및 vTPM을 사용할 수 있는 좋은 옵션이다.